作者:axus发布时间:2019-01-11浏览量:2042

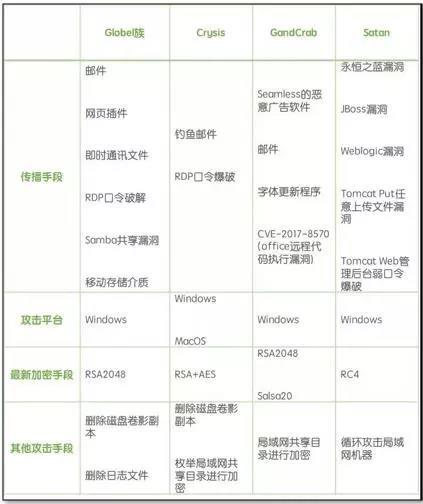

勒索病毒的每一次发生,都令人心有余悸。2018年上半年活跃的勒索病毒有GLOBELMPOSTER、CRYSIS、GANDCRAB和SATAN,传播量达到上半年勒索病毒传播总量90%以上。

GLOBELMPOSTER家族在2017年5月份被发现,后陆续发现RESERVE、TRUE+、WALKER、GOTHAM、TECHNO、CHAK等多个变种。近期有感染暴发趋势,医疗机构感染频率较高。

这四种勒索病毒攻击的都是WINDOWS系统,从其攻击手段、传播手段、攻击目标分析如下:

那么,面对这样棘手的问题,应该如何解决?应对勒索病毒的灾备系统,又需具备哪些特征?在硕讯看来,应具备一下8种特征。由于篇幅有限,本次只讲解前3种特征。

1、系统平台

目前绝大多数的勒索病毒感染和攻击的都是WINDOWS系统和部分MACOS系统,因此灾备系统平台应该选择LINUX系统,可以减少被勒索病毒攻击和感染的机会,防止备份数据也被勒索病毒破坏掉。但LINUX系统也不是完全安全,也有部分勒索病毒的变种,例如赫赫有名的WANNACRY变种,可以感染部分使用WINDOWS SAMBA共享协议的LINUX系统,例如,感染提供SAMBA服务的SAN存储、智能硬件等。因此,基于LINUX平台搭建的灾备系统,不能基于SAMBA网络共享文件系统来做文件备份,建议完全关闭SAMBA服务,可抵御现有已知的具备感染LINUX服务器的勒索病毒。

结论:灾备系统应基于Linux搭建,并关闭Windows Samba共享服务。

2、备份方式

一般来说,备份可以基于本机备份,也可以异机或者异地备份。本机备份又有多种方式,例如本地冗余副本备份,或者基于存储卷快照的方式提供多个历史副本,如,WINDOWS的阴影卷。如果被病毒感染并加密了文件,可以从冗余的副本或者历史快照来恢复文件。

看起来很完美,但是勒索病毒已经想到了这一点。勒索病毒会遍历所有磁盘并加密文件,同时删除WINDOWS的阴影卷,把用户的备份历史快照全部删除。因此,要防止病毒感染和病毒删除备份文件,显然需要做异机或者异地的备份。

那么,异机备份就一定能抵御勒索病毒吗?

非也!这还要看备份的具体实现方式。有些异机备份产品的备份手段,实际上是采用将存储共享挂载到待备份机器上,然后采用备份代理或者脚本做本地目录到共享目录的数据备份的方式来实现的。

还有些“LAN-FREE”的备份产品,在实际实现手段上,是将存储LUN挂载到待备份机器上,同样采用本地磁盘到共享磁盘进行文件或者数据拷贝的方式来做。在待备份的机器端看来,这些备份手段实际上是在本地配置了一个备份磁盘或者网络共享目录,然后将本地磁盘数据拷贝进去。

那么对于勒索病毒来说,这些磁盘和共享目录,和本地磁盘一样是可以攻击和加密的。这种“异机/异地”备份手段在勒索病毒面前,完全失效。

结论:灾备系统应该独立于生产机器部署,生产机的数据应该备份到灾备系统上,而不能存在本地磁盘或者影卷上;备份数据传输应采用可靠安全的传输通道,不能基于共享目录或者存储挂载的方式实现。

3、多副本备份功能

勒索病毒通过加密用户关心的有价值的文件来进行敲诈勒索,而备份系统不同于病毒查杀防护系统,无法阻挡病毒感染文件,会如实地备份用户文件的变化数据,也就会同步把感染后的文件如实地备份下来。

因此,要恢复被加密的文件,容灾备份系统需要具备多历史副本备份的能力,从而支持从备份历史副本中选择新的未被病毒感染的文件进行恢复。因此,副本版本的时间颗粒度是一个关键的指标。根据用户的业务特点和价值,尽可能选择小颗粒度的副本时间间隔。

多副本备份在实现方式上又可以分为全备份、增量备份和差分备份。考虑到数据的安全性、副本的时间颗粒度、备份存储空间等因素,一个好的灾备系统,应该具备全备份、增量备份的能力,同时具备全备份恢复、增量恢复能力。从而在灾备能力和建设成本上有一个较佳的平衡点。

结论:灾备系统应该具备多副本备份能力,可以细颗粒度地记录用户生产业务的历史状态,从而可以让生产系统恢复到未感染病毒时的状态。灾备系统应该支持全备份、增量备份、全备份恢复、增量恢复等特性,降低多副本备份带来的容灾系统存储建设成本。

硕讯微塔式备份机

采用微塔式静音设计,可对服务器进行全自动备份。嵌入式Linux系统,可有效预防Windows病毒破坏备份数据。多副本备份,可以将备份数据还原至加密前。

硕讯备份产品线